L’esperto di sicurezza di software Rob Heaton ha identificato una vulnerabilità in WhatsApp che potrebbe consentire di spiare l’attività dei propri contatti che usano lo stesso servizio di messaggistica istantanea. Come riportato dal sito The Next Web, Heaton è riuscito a sfruttare la vulnerabilità trovata in WhatsApp scrivendo un’estensione per il browser web Chrome che richiede solo quattro righe di codice javascript al fine di tenere traccia dei momenti in cui i profili dei contatti entrano nello stato ‘online’.

"Il piano è semplice. Ogni 10 secondi controlli lo stato WhatsApp del tuo bersaglio e noti se è online o meno. Per gli utenti avidi, le loro prime e ultime volte sull’applicazione ogni giorno saranno molto vicine a quando si svegliano e dormono", spiega il ricercatore nel suo blog. Secondo Heaton, ad esempio, se un utente non va online tra le 11.00PM e le 07.30AM ogni giorno si può dedurre che sta dormendo; tuttavia, se invece va offline solo tra le 03:00 e le 08:00 potrebbe significare che sta alzato fino a tardi per giocare al computer con un amico.

Chi utilizza WhatsApp sa che esiste l’opzione ‘Ultimo accesso’ per mostrare il proprio stato online/offline a tutti, solo ai propri contatti o a nessuno, ma l’impostazione predefinita per tutte le impostazioni di privacy è condividere tutto con tutti, e pochi utenti sanno che possono cambiare questa impostazione. Di fatto, l’opzione ‘Ultimo accesso’ rivela agli altri il momento in cui si sta utilizzando il servizio, quando appunto si entra nello stato ‘online’. Con quattro righe di codice, Heaton ha realizzato un’estensione per Chrome che consente di tenere traccia dei momenti in cui lo stato dei propri contatti diventa ‘online’.

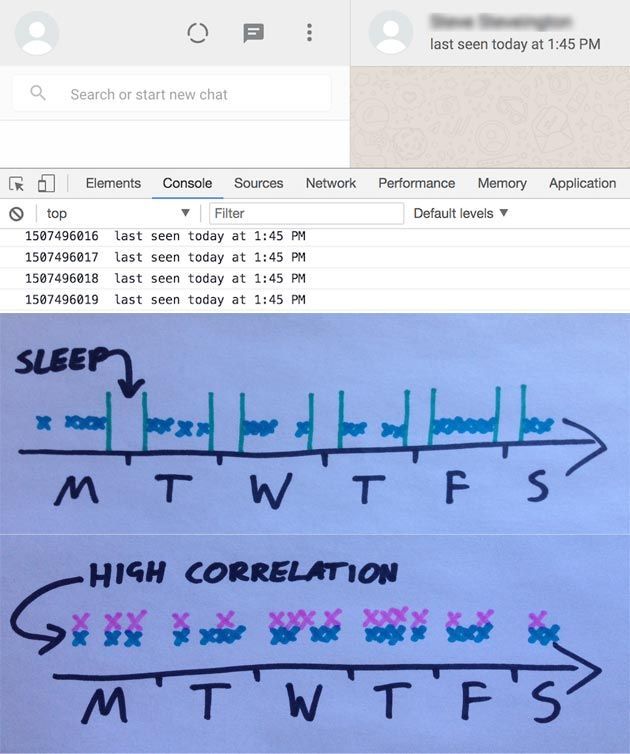

"Si accede a web.whatsapp.com sul tuo vecchio computer portatile che funziona ancora, puoi attivare l’estensione Chrome da tenere in esecuzione e nascondere il computer portatile sotto il letto. Torna una settimana dopo e scopri cosa ha fatto [nome utente]. È possibile copiare e incollare l’output dalla console per gli sviluppatori sviluppatore e disegnare un paio di grafici [dell’attività tracciata]" spiega il ricercatore.

Avere accesso allo stato di un utente potrebbe sembrare poco importante, ma tenere traccia di tutti questi aggiornamenti di stato potrebbe consentire di analizzare il comportamento di un contatto o piu’. Ad esempio, si potrebbe conoscere il momento in cui l’utente è andato a letto – se lo stato ad una certa ora non diventa piu’ ‘online’ c’è una buona probabilità che l’utente sia andato a letto.

Per dimostrare la pericolosità di questa vulnerabilità, Heaton ha realizzato un’estensione per Chrome con lo scopo di registrare l’attività online dei suoi contatti di WhatsApp utilizzando il client web di WhatsApp che consente di usare il servizio sul PC tramite un broser. Il ricercatore, dopo aver raccolto i dati per alcuni giorni, ha potuto stimare il momento in cui i suoi contatti si svegliavano il mattino e andavano a dormire, oltre ad aver raccolto ogni singolo momento in cui il loro stato di Whatsapp passava a ‘online’.

Per fortuna la vulnerabilità si limita solamente a far sapere allo ‘stalker’ i momenti in cui i propri contatti sono online, non avendo la possibilità di andare a spiare le conversazioni. Secondo Heaton, la vulnerabilità si fa piu’ pericolosa nel momento in cui si vanno ad incrociare i dati raccolti da piu’ utenti, ad esempio potendo scoprire chi era in contatto con chi e in quale preciso momento della giornata. In uno scenario estremo, il ricercatore avverte che questi dati potrebbero essere raccolti su una ampia scala per poi essere venduti a società di terze parti per scopi pubblicitari.

Risulta che la stessa vulnerabilità è stata trovata nel 2016 in Facebook Messenger.

WhatsApp – risultati del test di Rob Heaton